- Alejandro Rincón Cadavid

- Juan Esteban Vasquez

- Natalia Morales Idarraga

- Ferney Gaviria Gómez

PROPÓSITO

Identificar cómo orquesta la ingeniería forense y su importancia desde el punto de vista en la empresa como departamento clave, su contexto interdisciplinario. roles involucrados para la investigación desde el target hasta el hallazgo; interconectar las buenas prácticas que debe generar la empresa en sus trabajadores con capacitaciones de seguridad informática, con el fin de cerrar brechas de seguridad por fallas humanas y, por el contrario, generar conciencia en cada uno de ellos para de esta manera crear un ADN seguro en la compañía.

RESUMEN DE INCIDENTE

El presente informe es basado en un incidente de seguridad de la información presentado en la organización de uno de los integrantes de nuestro equipo de trabajo. Por razones de seguridad, no será divulgado el nombre de la organización.

Este informe es realizado con fines netamente educativos y pretende dar a conocer el procedimiento que fue llevado a cabo ante el suceso por el grupo investigativo de delitos informáticos de la dirección de investigación criminal (DIJIN) de Medellín, Colombia.

A mediados del 2013, es presentado ante el área de informática una queja formal por parte de la Directora Financiera de la Compañía, en la que expresaba su inconformidad debido a que ella sospechaba que, en cierto momento, alguien había ingresado en su equipo sin su autorización.

Una semana después del suceso, la DIJIN realiza una visita a las instalaciones de la organización convocada por el Director de Seguridad de la entidad. En dicha reunión, fueron partícipes la Directora Financiera, el Director de Seguridad y el Director de Informática de la compañía. En dicha reunión fue manifestado que desde el equipo de la funcionaria había sido usado inapropiadamente, realizado consultas a bases de datos financieras del historial crediticio de ciertas personas.

Durante la reunión son realizadas preguntas de protocolo para identificar las causas del hecho. ¿Qué políticas de seguridad están presentes en el equipo?, ¿Quiénes tienen acceso remoto a los equipos?, ¿Cuándo ocurrió el suceso sospechoso?, ¿Quién manipuló el equipo durante el suceso?, etc.

Posterior al interrogatorio, la DIJIN realiza el protocolo de inspección de equipo, en el que es analizado en vivo (ya que el equipo se encendió y se revisó en sitio) y detenidamente, los procesos de la máquina, conexiones remotas y análisis de los logs del sistema operativo y demás.

Finalizada la reunión, el Director de Informática solicita de manera inmediata realizar un Backup (Copia de seguridad de la Información del Usuario) y configurar un equipo nuevo para la Directora Financiera. Esto debido a que el anterior equipo entraría en custodia por parte de la DIJIN para un proceso de investigación.

El equipo de informática realiza el respectivo proceso de backup de la información y su restauración en un equipo nuevo.

Durante este proceso, el backup se realizó como cotidianamente se hace: Con el equipo encendido, proceso en el cual son copiados a un disco duro externo los directorios de la información de usuario (Mis Documentos, Mis Imágenes, Música, Escritorio, Descargas, etc.).

Luego del proceso de backup realizado al equipo por parte del área de informática, sin haber conocido el fondo del asunto, este fue puesto en custodia por parte de la DIJIN.

Semanas después del suceso fue programado un interrogatorio por parte de la DIJIN directamente con cada uno de los integrantes del equipo de informática. Donde fue seguido un protocolo en el que se dejaba evidencia por escrito de cada una de las respuestas a las preguntas realizadas por el grupo de investigación.

Durante este interrogatorio fueron formuladas preguntas como:

- Preguntas de Si o NO

- Tiempo laborado en la empresa y en el cargo

- Políticas de Seguridad Informática Implementadas

- ¿Cuáles son los controles de acceso a los equipos?

- ¿Qué seguridad perimetral es usada?

- ¿Qué servidor de correo electrónico está implementado?

- ¿Políticas de Caducidad y complejidad de las contraseñas?

- ¿Cuáles son los permisos del usuario en la red?

- Políticas a nivel de Antivirus, Etc.

Tres meses después del suceso, la DIJIN ha entregado un informe en el que se muestra la evidencia de lo sucedido.

El informe indica que, la usuaria que reportó el incidente, realmente se conectó remotamente al equipo usando su usuario y contraseña del dominio para realizar las consultas en centrales de riesgo. Los detalles se presentan más adelante en este informe.

PRUEBAS

Como se mencionó anteriormente, las únicas pruebas recogidas fueron las entrevistas realizadas a los diferentes colaboradores de la organización y el equipo que se llevó la DIJIN en forma de custodia para hacer los análisis.

Del computador que se tomó en custodia, se analizaron diferentes características del sistema, logs del sistema operativo y eventos de software de Microsoft. Los detalles se presentan a continuación.

DETALLES Y JUSTIFICACIÓN

Tipo de evidencia

Se detalla que el equipo puesto en custodia tiene las siguientes características:

Marca Modelo: Dell Inspiron 14 serie 3000

Sistema operativo: Windows 7 SP1 x64

Disco Duro: 500GB

Memoria RAM: 4GB

Procesador Intel Core i5

Para ingresar al sistema operativo tras encender el computador, se ha usado un usuario administrador proporcionado directamente por la institución. De no ser así, por alguna razón, habria dos caminos a tomar:

- Averiguar usuarios y contraseñas con alguna herramienta tipo cracking para acceder al archivo SAM, como l0phtcrack, PWDUMP2, etc.

- Cambiar la contraseña del administrador u otro usuario perteneciente al grupo administradores.

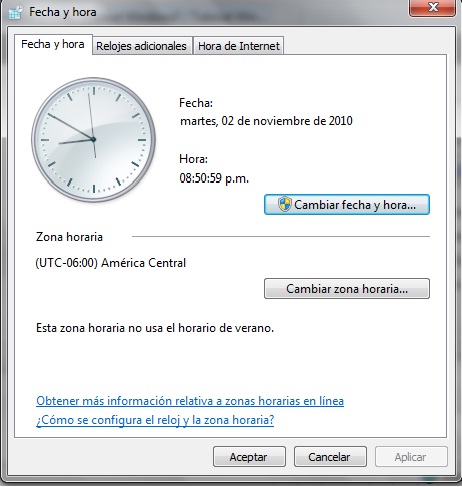

Estando en el sistema operativo, se llevan a cabo diferentes acciones. La primera es verificar la zona horaria configurada, así como la hora y fecha del sistema operativo:

https://manualwindows7.files.wordpress.com/2010/11/fecha-y-hora.jpg

Software Instalado:

El software instalado corresponde a licencias propias de la institución o software libre (bajo licencia GNU, GPL, etc). Se recalca también el hecho de que hay un software antivirus instalado y actualizado.

http://www.aulaclic.es/windows7/graficos/ventana_progs_y_caracter.gif

Debido a la cantidad de actualizaciones automáticas instaladas, no se detallarán en este informe. Se verifica que Windows Update esté activo y así es.

Dentro de la carpeta de Archivos de Programa (Program Files y Program Files (x86)), las carpetas de instalación concuerdan con el software instalado.

No se encuentra software tipo RAT (Remote Administration Tool) que permita conexiones remotas o que dejen puertas traseras en el sistema operativo.

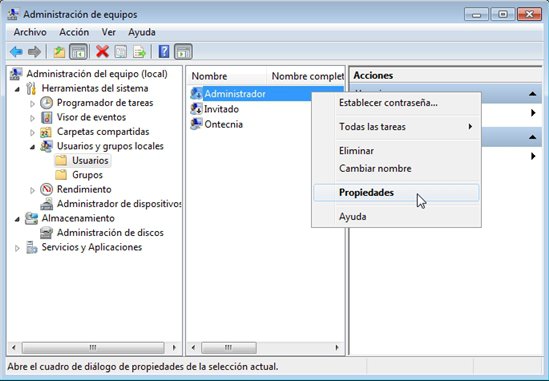

Dentro de la administración de los usuarios y grupos de Windows, no se resaltan usuarios diferentes a los normales:

http://imag.malavida.com/blog/images/2011/06/id_29808_administrador3.jpg

El resultado de la ejecución de las herramientas antivirus, fue la detección de una serie de ‘cookies’ consideradas ‘espías’, pero no la aparición de algún fichero realmente dañino.

Análisis de los puertos TCP y UDP abiertos en el sistema. Para ello, puesto que tenemos las herramientas cports y TCPView ya accesibles, las empleamos después de comprobar mediante hash que no han sido alteradas. Herramientas como netstat.

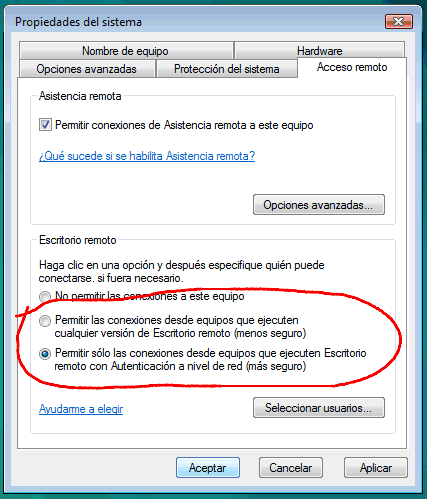

Debido a que no se encuentra información relevante, se resalta el hecho de que el puerto 3389 TCP está abierto.

Al verificar la configuración del sistema operativo respecto a la conexión remota, se encuentra que esta habilitada:

http://www.mundoprogramacion.com/sistema/Vista/escritorio_remoto/escritorio_remoto_02.png

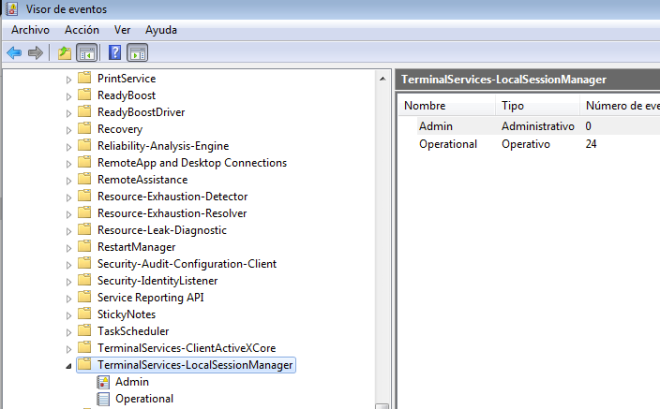

Con este hecho encontrado, en el visor de Eventos de Windows, se encuentra que se realizaron conexiones remotas al equipo.

La evidencia fue encontrada en el Visor de Eventos de Windows, en la ruta Registro de Aplicaciones y Servicios / Microsoft / Windows / TerminalServices-LocalSessionManager / Operational

Los detalles de los logs, considerando también la configuración de zona horaria antes vista y las fechas y horas mencionadas por los colaboradores de la institución dan a entender que no hubo intrusión en sí al equipo. Se realizó una conexión desde un equipo de la misma red en la que el computador comprometido estaba conectado y usaron las credenciales de la usuaria que reportó el incidente.

La evidencia se deja en manos de la institución de manera que ellos en su soberanía tomen decisiones al respecto.

La institución debe revisar si es necesario (y de tenerlas) grabaciones de video cámaras de las instalaciones y los logs del equipo desde el cual se realizó la conexión en la fecha y hora especificada.

El equipo desde el cual se originó la conexión tenía la dirección IP 192.168.0.56. El servidor DHCP de la red, ayudará a identificarlo gracias a los registros del servicio o, de no haber sido liberada aún la dirección IP, encontrando el nombre y la dirección MAC que aparecen en el listado de la consola DHCP.

CONCLUSIONES

- Se logró identificar la importancia de la ingeniería forense en la empresa como herramienta clave para buscar trazabilidad en los actos que se salen del margen legal, informático y todo aquello que va en contravía de la compañía.

- A partir del caso podemos evidenciar la importancia de levantar un servidor de backup centralizado para los logs ya que estos pueden ser modificados y eliminados localmente.

- Esto ocurre comúnmente en empresas que no invierten en capacitaciones de seguridad informática, no limitan accesos y permisos de RDP para los diferentes roles.

GLOSARIO

RDP: protocolo de Microsoft para la comunicación en la ejecución de una aplicación entre un terminal y un servidor Windows.

DHCP:es un servidor que usa protocolo de red de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van realizando la petición de conexión.

TCP: Protocolo de Control de Transmisión, es uno de los protocolos fundamentales en Internet.

UDP: es un protocolo mínimo de nivel de transporte orientado a mensajes documentado en el RFC 768 de la IETF. En la familia de protocolos de Internet UDP proporciona una sencilla interfaz entre la capa de red y la capa de aplicación.

IETF: (en español, Grupo de Trabajo de Ingeniería de Internet ) es una organización internacional abierta de normalización

VISOR DE EVENTOS WINDOWS: este nos permite revisar errores, ejecuciones y tareas sobre la plataforma del sistema operativo.

SISTEMA OPERATIVO: Conjunto de órdenes y programas que controlan los procesos básicos de una computadora y permiten el funcionamiento de otros programas

BIBLIOGRAFÍA

Asociation of Chief Police Officers (1999). Good practice guide for computer based evidence. http://www.digital-detective.net/digital-forensics-documents/ACPO_Good_Practice_Guide_for_Digital_Evidence_v5.pdf

(Consultado 15/02/2017)

LADS. List Alternate Data Streams. http://www.heysoft.de/nt/ep-lads.htm

Nacional Software Referente Library. http://www.nsrl.nist.gov

Cano, Jeimy J. (2009). Computación Forense, Descubriendo los rastros informáticos. Primera Edición. Editorial Alfaomega.

DragonJAR (2011). Análisis Forense en Dispositivos iOS. http://www.dragonjar.org/analisis-forense-de-dispositivos-ios-fase-de-informes.xhtml

(Consultado 12/02/2017)